Das neue Frequenzband im 6 GHz Spektrum ist mittlerweile von der EU zugelassen – allerdings noch nicht in der vollen Bandbreite. Damit stehen nun 480 MHz spektrale Bandbreite (5.945 – 6.425 MHz) für zusätzliche WLAN Kanäle zur Verfügung. Die Zulassung in den USA durch das FCC erfolgte bereits vor einem Jahr. In den USA stehen allerdings 1.200 MHz Banbreite im Spektrum zwischen 5.9 und 7.1 GHz zur Verfügung. Die EU Mitgliedsstaaten sind nun an der Reihe die neue EU Verordnung bis zum Stichtag 1. Dezember 2021 in eine nationale Rechtsverodnung umzusetzen.

In Anlehnung an Wi-Fi 6 hat die WFA (die Herstellervereinigung Wi-Fi Alliance) die dazu benötigte Technik unter dem Namen Wi-Fi 6E vermarktet. Die dazu erfporderlichen neuen Chipsätze der Hersteller kommen nun auf den Markt. Damit stehen in Europa aktuell bis zu sechs 80 MHz oder drei 160 MHz Kanäle im neuen 6 GHz Band zur Verfügung.

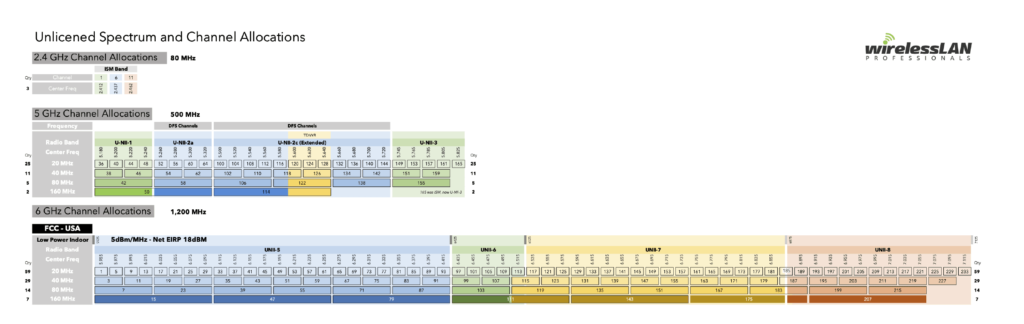

Keith R. Parsons von WLANPros hat in der folgenden Grafik die Kanalzuteilung in den drei zur Verfügung stehenden Bändern dargestellt. Damit stehen in den USA nun folgende zusätzliche Kanäle im 6 GHz Band zur Verfügung:

- 59 zusätzliche 20 MHz Kanäle

- 29 zusätzliche 40 MHz Kanäle

- 14 zusätzliche 80 MHz Kanäle

- 7 zusätzliche 160 MHz Kanäle

Wi-Fi 6E bietet mehr Datendurchsatz, höhere Kapazität, verbesserte Zuverlässigkeit und niedrigere Latenzwerte. Gerade WLAN Netzwerke im Unternehmensumfeld, die eine hohe Bandbreite und niedrige Latenzzeiten fordern, werden dadurch profitieren. Damit ist Wi Fi 6E eine ernstzunehmende Herausforderung gegenüber dem neuen 5G Standard.

Höhere Frequenzen bedingen allerdings auch höhere Dämpfungswerte. Damit werden die Zellengrößen kleiner und eine höhere Dichte der Access Points wird erfoderlich werden. Das stellt eine neue Herausforderung an das zukünftige Design eines WLAN Netzwerkes dar.

Es wird spannend bleiben, wie schnell und flächendeckend die Umsetzung der neuen 6 GHz Technologie im Markt erfolgen wird.

Leider stehen in Europa nur der untere Frequenzbereich im 6 GHz Band zur Verfügung – mit entsprechend geringerer Kanalzahl, als beispielsweise in den USA, Mittel- und Südamerika oder auch Korea.